Что нужно знать о бэкдорах: суть угрозы, риски для бизнеса, меры защиты

Для проникновения в информационную систему злоумышленники внедряют в нее вредоносное программное обеспечение. В качестве векторов атаки они задействуют технические уязвимости, методы социальной инженерии или так называемые недекларированные возможности. Одним из ярких примеров является бэкдор — скрытый вход в систему, через который злоумышленник может получить несанкционированный доступ, вплоть до прав администратора.

Благодаря ему киберпреступники могут управлять ОС и низкоуровневыми компонентами, извлекать конфиденциальные данные, загружать и запускать дополнительные вредоносные модули. Подробнее о том, почему возникают бэкдоры, чем они опасны и как от них защититься, мы расскажем в статье.

Что такое бэкдор и чем он опасен

Бэкдор — это скрытый путь в систему, который позволяет обойти стандартные механизмы аутентификации и контроля доступа. Он может появиться как результат намеренного внедрения, например, разработчиком для удобства отладки или злоумышленником для последующей кибератаки, так и случайно, если отладочные функции или тестовые интерфейсы остаются в релизной версии ПО.

Важно понимать, что бэкдор сам по себе не является вирусом или вредоносной программой — это механизм доступа. Опасность возникает не из-за его наличия как такового, а из-за того, кто и для каких целей этим доступом воспользуется.

Представьте: в вашем защищенном здании есть аккуратно замаскированная запасная дверь, и ключ от нее оказался у постороннего. Проникновение через нее остается незамеченным, так как нет ни срабатываний сигнализации, ни записей в журналах доступа. Система «думает», что все в порядке, ведь запросы через бэкдор выглядят легитимными — они соответствуют внутренней логике программы.

Даже если бэкдор пока никто не использовал, сам факт существования несанкционированного входа делает систему непредсказуемой и ненадежной. Такая угроза может годами оставаться скрытой и активироваться в любой момент, при этом повлечь необратимые последствия для репутации и информационной безопасности компании.

В чем отличие от других киберугроз

Бэкдор — это не самостоятельное вредоносное ПО, а скрытый канал управления, предназначенный для обхода стандартных механизмов защиты (аутентификации, авторизации, аудита и др.). В классификации угроз он выделяется особой ролью: если большинство вредоносов направлены на активное воздействие (кража, шифрование, деструкция), то бэкдор создает инфраструктурную возможность для таких действий.

Давайте рассмотрим, чем он отличается от других популярных угроз:

- Бэкдор — это механизм доступа. Его можно внедрить на любом уровне: в приложение, скрипт, прошивку, драйвер или даже микрокод. Его «вредоносность» не всегда очевидна. Иногда это уязвимость по умолчанию, тестовый аккаунт, оставленная отладочная консоль или жестко закодированные учетные данные. Главная функция — обеспечить устойчивый, скрытый вход без триггеров у систем мониторинга.

- Троян — это вредонос с маскировкой. Он имитирует легитимное ПО и сам по себе выполняет агрессивные действия: перехватывает данные, записывает нажатия клавиш, отключает защиту. Часто троян устанавливает бэкдор как средство долгосрочного доступа, например, создает скрытого пользователя или запускает мини-сервер на нестандартном порту. Но сам по себе бэкдор пассивен — он ждет команды, а не инициирует атаку.

- Руткит — это механизм сокрытия. Его задача — спрятать уже полученный контроль: маскировать процессы, дескрипторы, сетевые соединения или файлы бэкдора от ОС, антивирусов и SIEM-систем. Руткит не дает доступ, он лишь делает существующий бэкдор невидимым.

- Вирус — это механизм распространения. Он копирует себя, заражает файлы/системы и может транспортировать бэкдор как полезную нагрузку. Однако наличие вируса не гарантирует удаленного управления: для этого требуется именно бэкдор как устойчивая точка входа.

- Эксплойт — это инструмент проникновения. Он использует уязвимость для первоначального доступа, но обычно недолговечен (например, одноразовая команда в RCE). Чтобы закрепиться в системе, атакующий почти всегда после эксплуатации уязвимости разворачивает бэкдор как точку удержания.

Таким образом, бэкдор — не угроза сама по себе, а инфраструктурная уязвимость с высоким потенциалом эскалации, которая превращает кратковременный успех атаки в постоянное присутствие злоумышленника.

Чем бэкдор опасен для бизнеса

Наличие бэкдора в корпоративной инфраструктуре — потенциальный катализатор системного кризиса: от масштабных финансовых потерь до фатального ущерба репутации и даже прекращения деятельности. Несмотря на то, что бэкдор изначально лишь обеспечивает скрытый доступ, его последствия могут быть разрушительными, особенно если угроза длительное время остается незамеченной.

- Финансовые издержки. Через бэкдор злоумышленники могут извлекать высокочувствительные данные: персональные сведенияклиентов, платежные реквизиты, финансовую отчетность, интеллектуальную собственность. Утечка таких данных почти неизбежно влечет за собой штрафы по требованиям регуляторов, судебные разбирательства, выплаты компенсаций и издержки на расследование и реагирование.

- Репутационный урон. Доверие клиентов, партнеров и инвесторов — нематериальный, но критически важный актив. Публичная утечка данных, даже если она была быстро ликвидирована, подрывает имидж компании как надежного и ответственного оператора. Восстановить репутацию значительно сложнее и дороже, чем предотвратить инцидент.

- Операционный паралич. Бэкдор не ограничивается пассивным сбором информации. Злоумышленники могут использовать его для активного вмешательства: остановки критических сервисов, удаления или шифрования данных, подмены бизнес-процессов. Например, блокировка ERP- или CRM-систем может привести к срыву поставок, остановке продаж или нарушению обязательств перед клиентами со всеми вытекающими.

- Латентный характер угрозы. Особая опасность бэкдоров — в их скрытности. В отличие от очевидных атак по типу ransomware, они могут годами оставаться «в тени» и постепенно расширять контроль над инфраструктурой. Чем дольше бэкдор остается не обнаруженным, тем масштабнее потенциальный ущерб.

Выявление и устранение бэкдоров должны входить в приоритетные задачи любой зрелой системы кибербезопасности.

Классификация бэкдоров

Бэкдор — это обобщающее понятие, которое объединяет множество техник, реализованных на разных уровнях ИТ-инфраструктуры. Эффективное противодействие требует понимания не только как они реализованы, но и зачем, кто их внес и как долго они могут оставаться незамеченными. Рассмотрим основные виды и их особенности.

По уровню реализации:

- Программные. Наиболее распространенный тип. Могут маскироваться в исходном коде, библиотеках, скриптах, API-обработчиках или даже в легитимных обновлениях. Такие закладки легко проскользнут мимо поверхностных проверок, особенно в сторонних зависимостях.

- Аппаратные. Более редкие, но и значительно опаснее. Встраиваются на уровне микропрограмм: UEFI/BIOS, микрокода процессора, встроенного ПО сетевого или IoT-оборудования. Обнаружить их без физического доступа, лабораторного реверс-инжиниринга и специализированного оборудования практически невозможно. Известны случаи, когда бэкдоры активировались через открытые отладочные интерфейсы (например, JTAG), оставленные производителями.

По намеренности создания:

- «Легальные» (инженерные). Возникают из-за человеческого фактора: забытые отладочные интерфейсы, демо-аккаунты, недокументированные API-эндпоинты без аутентификации или телеметрия, оставленная в продакшене. Такие механизмы изначально не вредоносны, но становятся угрозой, как только попадают в зону доступа злоумышленника.

- Вредоносные. Намеренно внедренные закладки для длительного контроля. Часто используются в supply chain атаках: подмененная библиотека, скомпрометированный open-source пакет или фрагмент кода, который активируется только при наличии специфического условия (например, времени года, IP-диапазона, сигнала от C2-сервера).

По степени видимости:

- Явные. Технически заметны, но игнорируются как «незначительные риски». Это пароли по умолчанию в роутерах, служебные аккаунты в IoT-устройствах, открытые SSH-ключи в образах контейнеров. Кажутся безобидными до тех пор, пока не станут первой точкой входа при массовой атаке.

- Скрытые. Не оставляют следов в логах, не проявляются в интерфейсе и могут быть активированы только по триггеру: определенное значение в HTTP-заголовке, специфический шаблон в DNS-запросе, наличие файла с заданным именем во временной директории. Для их поиска требуются поведенческий анализ, fuzzing или статический реверс.

По характеру изменения:

- Статические. Зашиты непосредственно в код или бинарник. Не меняются во время работы, легко обнаруживаются через SAST, DAST или сигнатурный анализ.

- Динамические. Формируются в процессе эксплуатации через изменение правил брандмауэра, подмену конфигураций, внедрение временных исключений в политики безопасности. Такие бэкдоры часто остаются за пределами стандартных проверок кода.

Понимание типологии бэкдоров позволяет выстраивать целевую стратегию обнаружения, анализа и устранения с учетом контекста, цепочки поставок и жизненного цикла системы.

Как выявить бэкдор

Обнаружение бэкдора действительно похоже на поиски иголки в стоге сена, но при наличии четкой методологии и понимания «типичных следов» задача становится выполнимой и предсказуемой.

На что обратить внимание

Бэкдоры часто проявляют себя косвенными, но устойчивыми аномалиями. Среди наиболее показательных:

- Подозрительная сетевая активность. Например, исходящие соединения в нерабочее время, передача данных на неизвестные IP-адреса, особенно в географически удаленные регионы, или использование нетипичных портов.

- Нестабильная производительность. Замедление работы серверов или рабочих станций без объективной причины — роста нагрузки, обновлений или изменений в конфигурации. Бэкдор может потреблять ресурсы в фоновом режиме: шифровать трафик, архивировать данные, синхронизироваться с C2-сервером.

- Неизвестные/замаскированные процессы. Появление служб с правдоподобными, но подозрительными именами или запуск системных процессов из нестандартных путей.

Реальный кейс: в одной компании резко увеличилось время резервного копирования. Расследование показало, что параллельно с легитимным бэкапом работал скрытый скрипт, который отправлял копии баз на внешний FTP — именно он «съедал» канал и дисковый I/O.

Инструменты для диагностики

Не обязательно использовать дорогие решения, многое можно сделать с помощью проверенных бесплатных или встроенных утилит:

- Анализ сетевого трафика. Wireshark, Zeek (Bro), Suricata позволяют фиксировать и фильтровать трафик в реальном времени. Ключевой признак — паттерны, которые нарушают бизнес-логику. Например, когда ПК сотрудницы из отдела кадров внезапно устанавливает TLS-соединения с сервером в Азии.

- Детектирование подозрительных процессов. Process Explorer (Sysinternals), Procmon, htop (Linux) помогают увидеть не только запущенные процессы, но и их родительские цепочки, пути запуска, открытые сокеты и хэндлы. Часто бэкдоры маскируются под легитимные процессы, но их параметры или расположение выдают подмену.

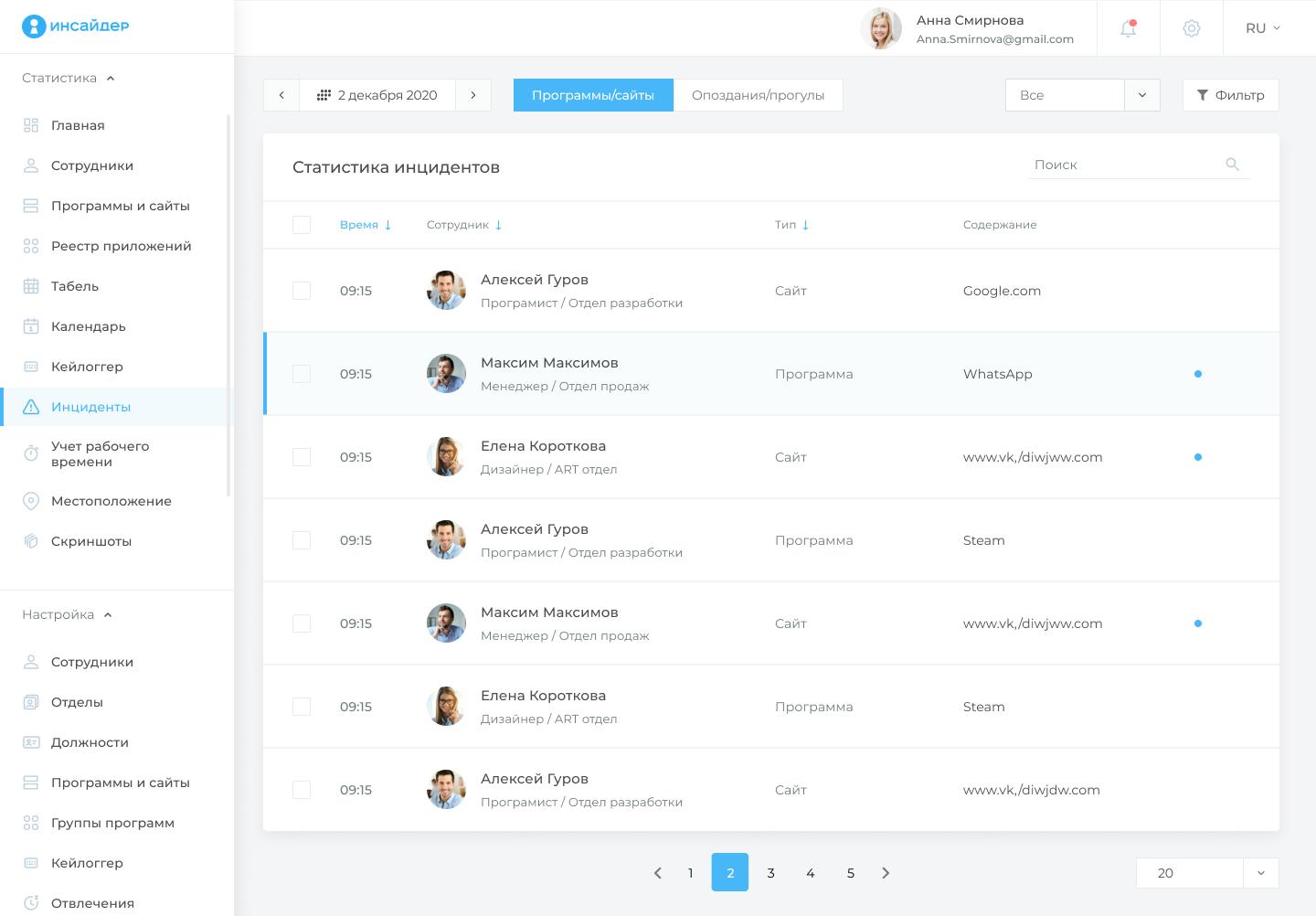

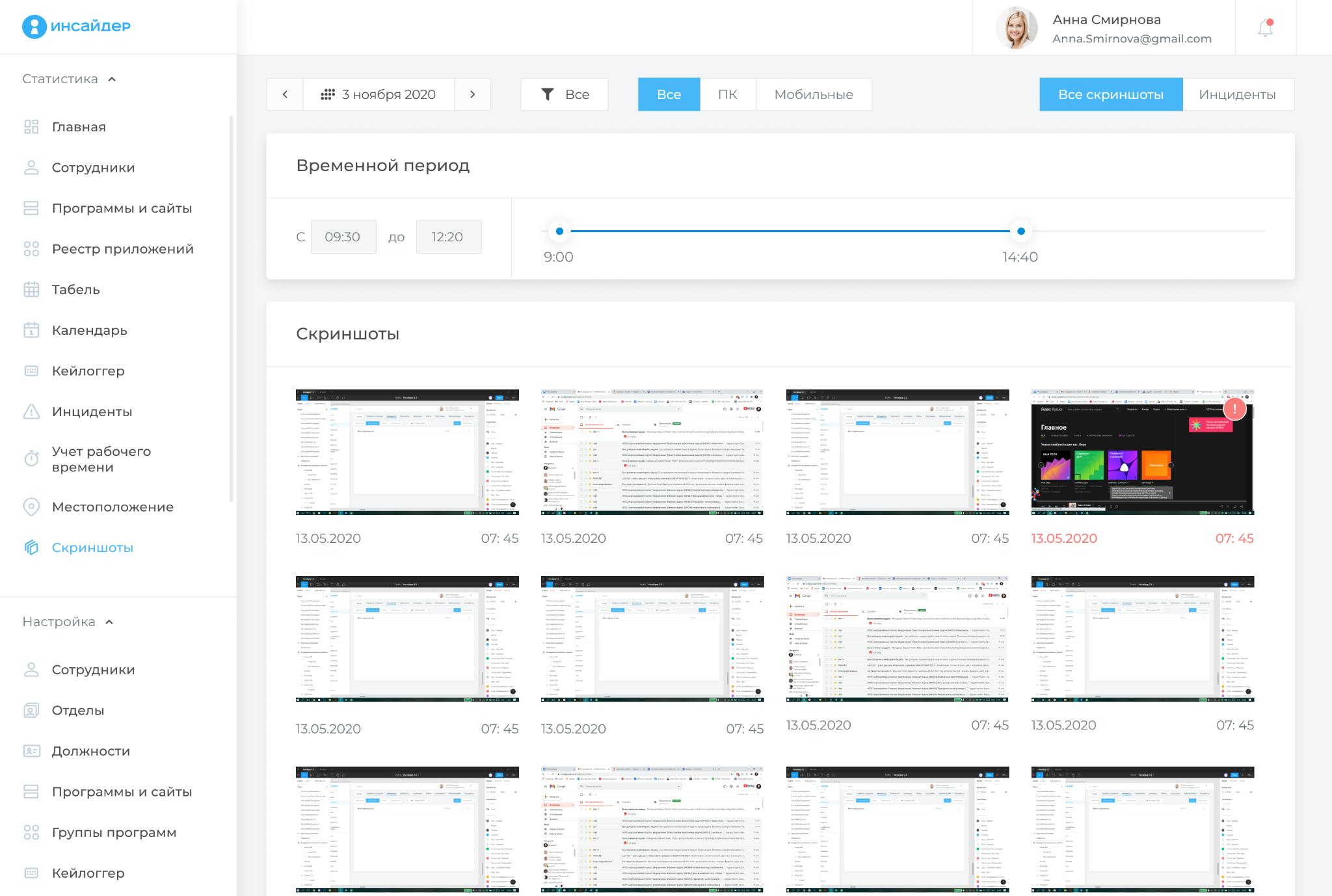

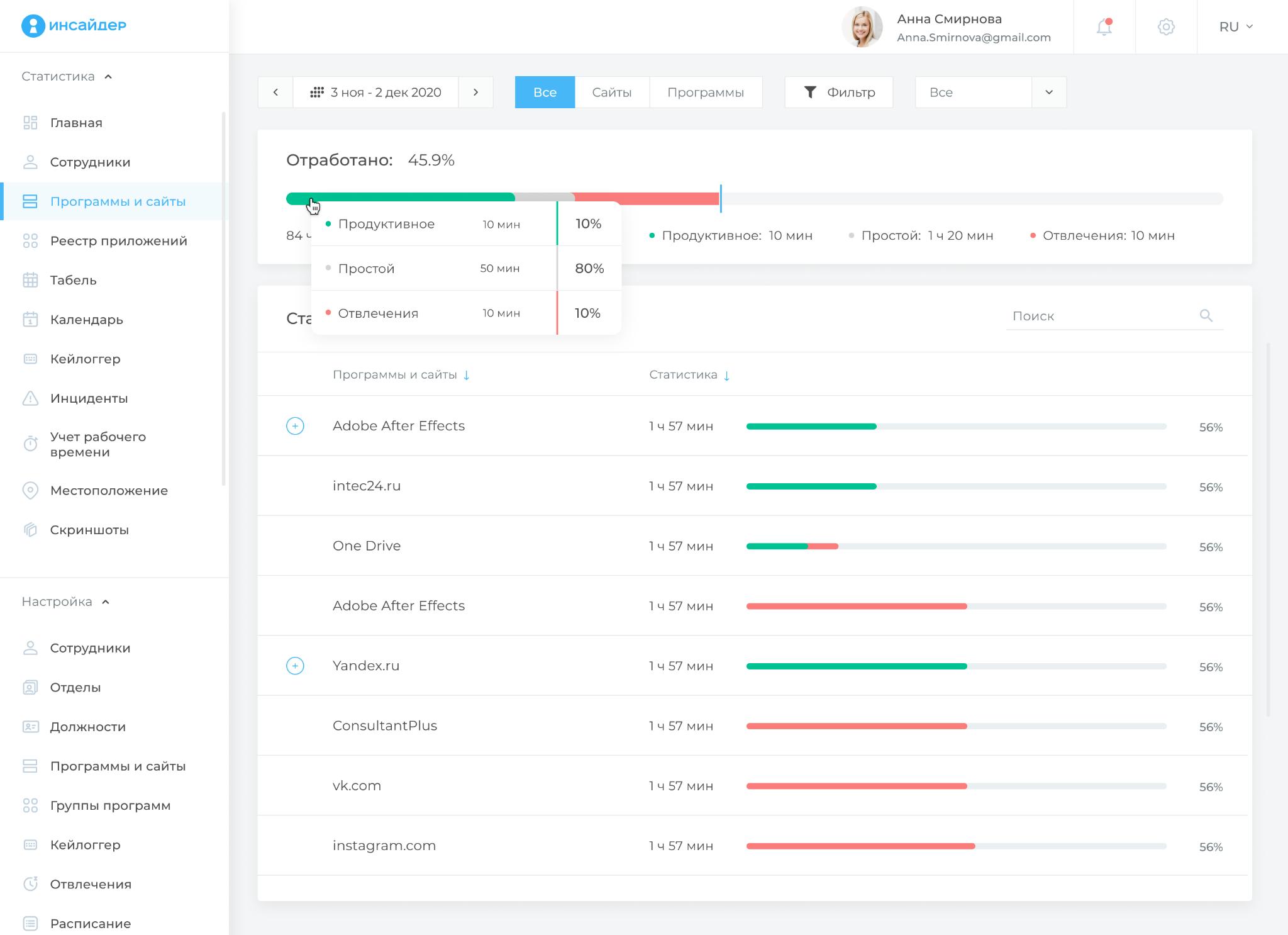

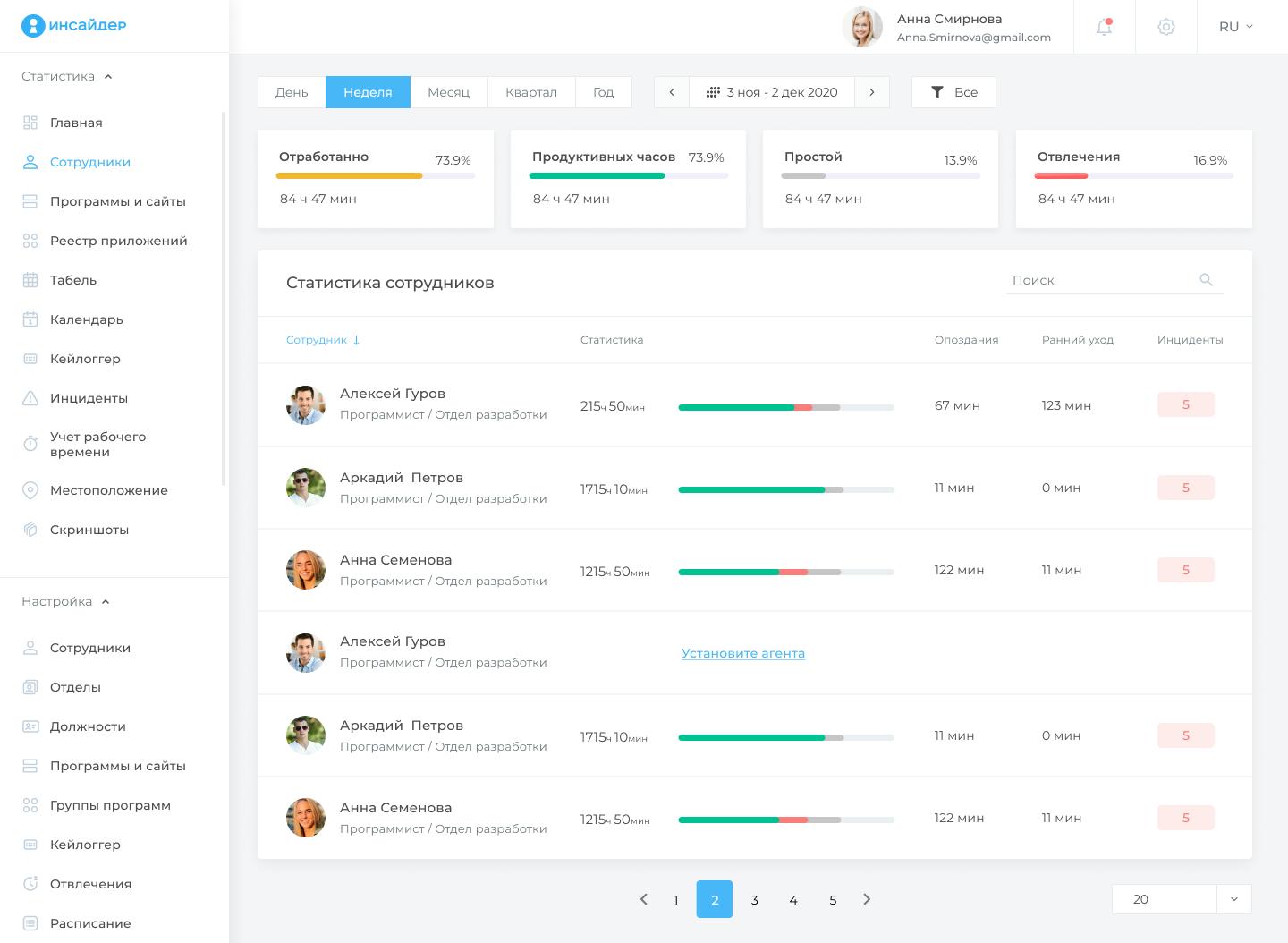

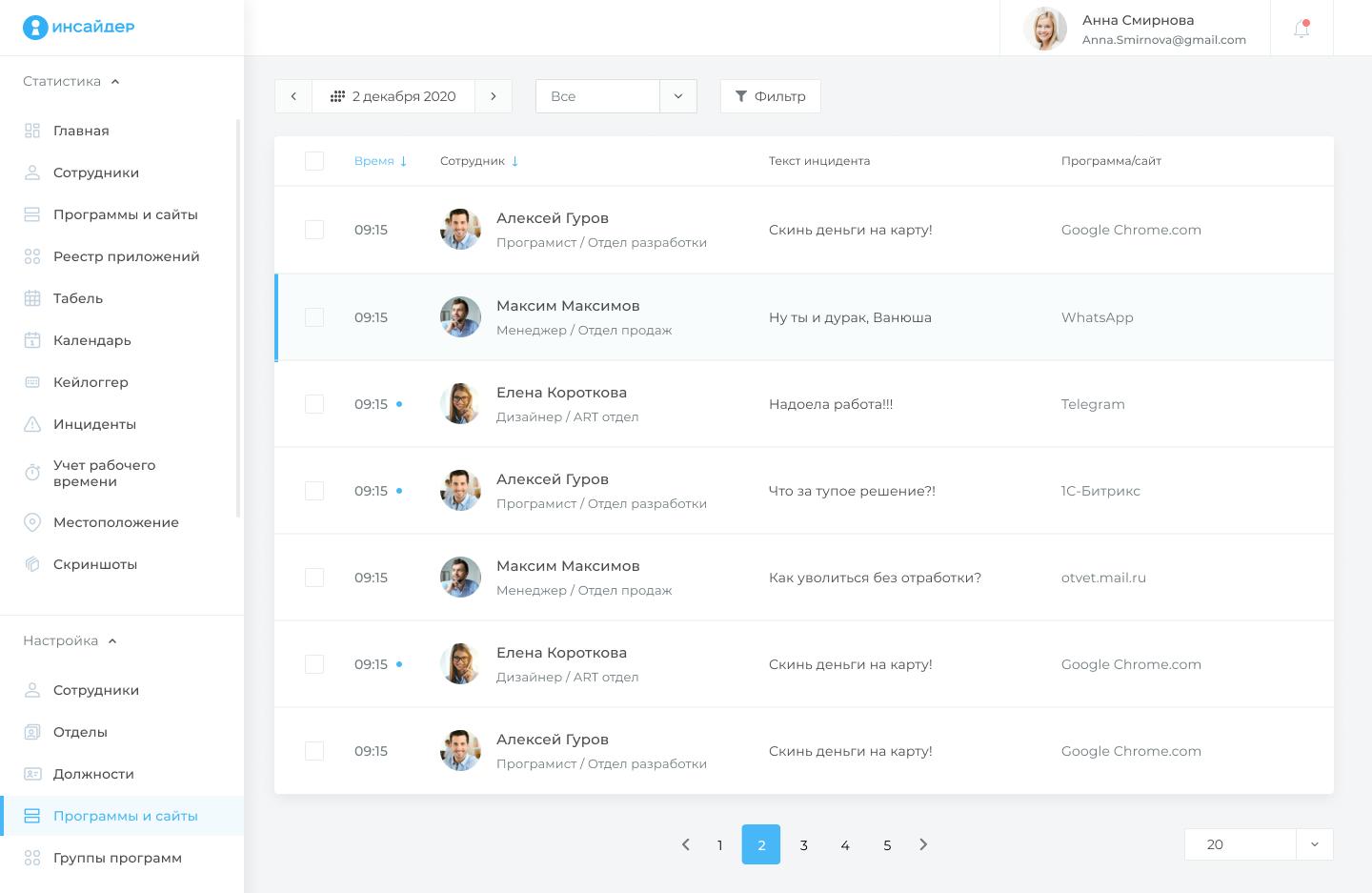

- DLP и поведенческий мониторинг. Современные системы контроля активности за ПК вроде «ИНСАЙДЕР» отслеживают аномалии на уровне действий пользователя: использование подозрительных программ и сайтов, распространение конфиденциальных данных, нарушение правил ведения переписки и т. п. Решение фиксирует инциденты с помощью скриншотов и автоматически уведомляет администратора о случившимся.

Регулярный аудит

Даже без спецоборудования можно организовать системный контроль:

- Анализ логов на аномалии. Настройте простые правила в SIEM или даже в ELK-стеке: выявление пиков трафика вне рабочего времени, нехарактерных DNS-запросов, частых 404-запросов к /admin/backdoor.php.

- Инвентаризация процессов на критических узлах. Еженедельно сверяйте список запущенных служб на серверах, особенно внимательно к тем, что стартуют от root/SYSTEM, но не входят в стандартный набор ОС.

- Пересмотр матрицы доступа. Проверьте, соответствуют ли права принципу минимальных привилегий. Доступ бухгалтера к CI/CD-системе или продавца к HR-базе — нарушение политики и потенциальный индикатор компрометации, например, через фишинг и эскалацию прав.

- Целевое сканирование на скрытые угрозы. Раз в месяц запускайте chkrootkit / rkhunter на Linux, Microsoft Safety Scanner / Autoruns на Windows, проверку хешей критичных бинарников на соответствие эталону.

Бэкдор редко остается абсолютно невидимым — он всегда оставляет следы вне кода: в трафике, времени, поведении пользователей или логах системы.

5 способов защиты от бэкдоров

Бэкдоры редко проникают в «здоровую» инфраструктуру — они эксплуатируют слабые звенья: устаревшее ПО, избыточные привилегии, отсутствие контроля. Чтобы снизить риски до минимума, требуется комплексная защита.

- Поддержание актуальности ПО. Устаревшие версии ОС, библиотек и приложений — главный канал для первичного заражения. Большинство бэкдоров внедряются не напрямую, а через уже известные уязвимости, для которых давно выпущены патчи. Регулярное обновление — базовый элемент кибергигиены: каждая «заплатка» закрывает потенциальную точку установки бэкдора.

- Многофакторная аутентификация (MFA). Кража паролей через фишинг или утечки — обычная практика. Двухфакторная аутентификация кардинально усложняет злоумышленнику использование украденных учетных данных. Даже зная логин и пароль, он не сможет пройти аутентификацию без временного кода из приложения, push-уведомления или аппаратного ключа.

- Сетевая сегментация. Принцип zero trust начинается с архитектуры. Разделение инфраструктуры на изолированные зоны с жесткими правилами межсегментного обмена не дает бэкдору распространиться»по сети. Так, даже если злоумышленник получит контроль над рабочей станцией в отделе логистики, он не сможет напрямую достучаться до CRM или платежного шлюза, если между ними нет разрешенных маршрутов.

- Централизованный мониторинг. Современные SIEM-системы в связке с UEBA позволяют выявлять в реальном времени аномалии: вход в систему в нерабочее время, нехарактерный объем исходящего трафика, обращение к закрытому API-эндпоинту без токена и т. п.

- Регулярные пентесты. Теоретическая безопасность ≠ реальная. Только имитация атаки позволяет проверить, насколько устойчива система на практике. Профессиональный пентест выявляет не только технические уязвимости, но и слабые места в процессах.

Ни одна из перечисленных мер по отдельности не дает 100% гарантии. Но их комбинация создает устойчивую систему, где бэкдор либо не проникает, либо быстро обнаруживается и локализуется до того, как нанесет ущерб.

Что делать при выявлении бэкдора

Обнаружение бэкдора — серьезный инцидент, но при грамотном подходе его последствия можно свести к минимуму. Важно действовать быстро, последовательно и без паники.

- Изолируйте зараженные устройства

Немедленно отключите скомпрометированные хосты от сети (включая локальную), чтобы остановить дальнейшее распространение и передачу данных. Для критичных систем переключите нагрузку на резервные узлы, но только если вы уверены, что они не затронуты. - Сохраните доказательную базу

Не перезагружайте устройства и не удаляйте подозрительные файлы — это может уничтожить ключевые следы атаки. Соберите:- системные логи (аутентификация, сетевые подключения, изменения в реестре/конфигурациях);

- дампы оперативной памяти для анализа запущенных процессов и внедренного кода;

- образы дисков для последующего форензика;

- информацию о подозрительных процессах, сетевых соединениях и автозагрузке.

- скриншоты рабочего стола в момент подозрительной активности;

- статистику использования приложений и веб-ресурсов;

- данные по активности сотрудников в течение рабочего дня;

- отчеты кейлоггера по перехваченным текстам.

- Привлеките специалистов по реагированию на инциденты

Самостоятельное удаление бэкдора часто приводит к ошибкам: можно упустить скрытые компоненты, например, в прошивке или автозагрузке, повредить данные или уничтожить следы атаки. Лучше передать расследование и ликвидацию команде профессионалов. - Закройте уязвимости и смените учетные данные

После нейтрализации угрозы:- Установите все доступные обновления и патчи.

- Смените пароли везде, где могла произойти утечка, в том числе для учетных записей с повышенными привилегиями и облачных сервисов.

- Обязательно включите двухфакторную аутентификацию на всех критичных системах.

- Проведите обучение и разбор инцидента

Зачастую бэкдоры возникают под влиянием человеческого фактора. Реакция на фишинг, цифровая небрежность, забытые подключенные USB-устройства — все это может послужить точкой входа для злоумышленников. Обязательно проведите инструктаж о том, как распознавать подозрительные письма, почему нельзя игнорировать аномалии в работе ПК и куда сообщать о них. В идеале дополнить его разбором конкретного инцидента, чтобы сотрудники могли на реальном примере увидеть, как небольшая ошибка может привести к серьезным последствиям.

Заключение

Борьба с бэкдорами — системная работа: чем раньше вы заложите основы кибергигиены, тем выше шансы избежать инцидента или минимизировать его последствия. Начинать можно и нужно уже сейчас, даже без крупных вложений: проведите экспресс-аудит, активируйте MFA, настройте базовый мониторинг и проведите инструктаж для команды.

А чтобы усилить контроль уже на этапе эксплуатации, используйте «ИНСАЙДЕР». Решение покажет, какие приложения и сайты открывают сотрудники, зафиксирует подозрительные действия, а при нарушении регламента предоставит скриншоты, отчеты по активности и данные для расследования инцидента.

Часто задаваемые вопросы о бэкдорах

Что такое бэкдор простыми словами?

Бэкдор (от англ. backdoor — «задняя дверь») — это скрытый способ получения несанкционированного доступа к системе, который позволяет обойти стандартные механизмы аутентификации и контроля. Это может быть как вредоносная закладка, так и «забытая» отладочная функция — главное, что доступ работает незаметно для владельца.

Чем бэкдор отличается от вируса или трояна?

Вирус и троян — это активное вредоносное ПО, которое выполняет действия (шифрование, кража данных и т. п.). Бэкдор — пассивный канал доступа: он сам по себе ничего не делает, но позволяет злоумышленнику в любой момент подключиться и отдать команды.

Может ли бэкдор быть легальным?

Да. Иногда разработчики оставляют отладочные интерфейсы, тестовые учетные записи или недокументированные API-эндпоинты — не с вредоносными целями, а из-за спешки или халатности. Но с точки зрения безопасности это все равно бэкдор, так как создает несанкционированный вектор доступа.

Как бэкдор попадает в систему?

Основные пути:

- через эксплуатацию уязвимостей (например, RCE в веб-приложении);

- внедрение в цепочку поставки (скомпрометированные библиотеки, фреймворки);

- социальная инженерия (фишинг → установка трояна → размещение бэкдора);

- аппаратные закладки (в прошивках, микрокоде, IoT-устройствах).

Как понять, что в системе есть бэкдор?

Прямых признаков часто нет, бэкдоры проектируются на незаметность. Но среди косвенных сигналов можно выделить необъяснимое замедление системы, неизвестные процессы в диспетчере задач, исходящий трафик в нерабочее время или на подозрительные IP, неожиданное поведение ПО.

Может ли антивирус обнаружить бэкдор?

Зависит от типа. Статические, известные бэкдоры — да. Но современные, особенно динамические или полиморфные, которые меняют сигнатуру, часто остаются незамеченными. Антивирус эффективен как часть системы защиты, но не как единственное средство. EDR, SIEM и поведенческий анализ работают лучше.

Помогает ли MFA против бэкдоров?

Да, но косвенно. Многофакторная аутентификация не блокирует уже установленный бэкдор, но предотвращает первичное проникновение через украденные учетные данные. Если злоумышленник не смог войти через фишинг или brute-force, он не сможет и разместить бэкдор. Это важный элемент профилактики.

Что делать при обнаружении бэкдора?

- Изолируйте зараженное устройство от сети.

- Сохраните доказательства.

- Не перезагружайте и не чистите систему до анализа.

- Обратитесь к специалистам по цифровой криминалистике.

- После ликвидации обновите ПО, смените пароли, включите MFA и проведите обучение сотрудников.

Бывают ли бэкдоры в облаке?

Да. Как на стороне поставщика, так и на стороне клиента:

- внедренные в кастомные функции;

- через API-ключи с избыточными правами;

- в IaC-шаблонах с «закладками».

Ключевой риск — автоматизация развертывания: один бэкдор в шаблоне → сотни зараженных инстансов.

Правда ли, что госслужбы используют бэкдоры?

Некоторые страны требуют от производителей закладывать законные бэкдоры для спецслужб (например, в шифровании). Однако такие механизмы часто утекают или используются третьими лицами — как в случае с утечкой инструментов NSA.